Desbloqueio de Pesquisa: Violações de Segurança em 2024: Soluções de Conhecimento Zero & Rede Midnight

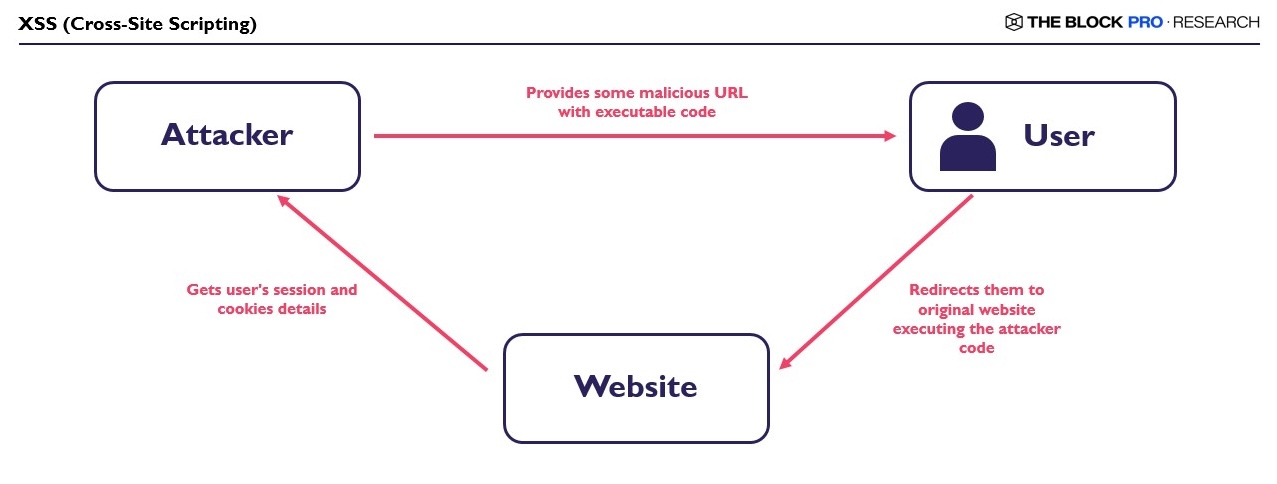

fornecendo detalhes da sessão, cookies e informações privadas a um invasor, que podem então ser usados para autenticar em qualquer site.

IDOR (Referências Diretas Inseguras a Objetos)

Este é um erro clássico que referencia objetos no sistema do usuário com base em sua entrada. Isso pode levar a entradas maliciosas sendo processadas pelo sistema, expondo assim informações privadas. Isso pode incluir informações do usuário ou qualquer arquivo armazenado no servidor.

CSRF (Falsificação de Solicitação Entre Sites)

A Falsificação de Solicitação Entre Sites ocorre quando não há um token CSRF anexado à URL para autenticar se uma solicitação é legítima, permitindo que um invasor execute uma ação em nome do usuário. Isso pode incluir transferências bancárias ou qualquer outra atividade maliciosa.

Exposição de Informações Sensíveis

Senhas dos usuários e informações privadas, como detalhes de cartão de crédito, devem ser criptografadas no lado do servidor por algoritmos como SHA-256 ou RSA. Se negligenciado, isso pode tornar um usuário vulnerável a ataques e vazamentos de dados.

Ataque de Malware

Ataques de malware envolvem software malicioso projetado para interromper, danificar ou obter acesso não autorizado a sistemas. Isso pode incluir ransomware, que bloqueia os usuários de seus arquivos até que um resgate seja pago, ou spyware, que coleta silenciosamente informações sensíveis. O malware é frequentemente entregue por meio de anexos de e-mail, links maliciosos ou downloads infectados.

Configuração de Segurança Incorreta

Vulnerabilidades de Configuração de Segurança Incorreta surgem de configurações inadequadas ou incompletas de aplicativos, que podem incluir problemas como exposição de domínios sensíveis, execução de software desatualizado com vulnerabilidades conhecidas, habilitação de serviços desnecessários, revelação de rastreamentos de pilha e outras configurações incorretas que podem ser exploradas por invasores.

Web3

Validação de Entrada

A validação de entrada deve ser tratada no nível do contrato inteligente para garantir que as entradas fornecidas pelo usuário não levem a comportamentos inesperados. A falha em validar entradas pode expor vulnerabilidades, permitindo explorações como roubo de fundos, custos de gás inflacionados ou ataques de negação de serviço (DoS) que tornam o contrato não responsivo. Por exemplo, negligenciar a validação de entradas numéricas pode permitir que um invasor acione erros de overflow ou underflow, causando interrupções na funcionalidade e lógica do contrato.

Erros Matemáticos

Erros matemáticos referem-se a quaisquer cálculos realizados no nível do contrato inteligente, incluindo o uso de saldos de tokens, que podem resultar em retornar mais valor a um usuário/invasor do que o previsto. Como o Solidity não suporta nativamente decimais, erros de arredondamento podem ocorrer, levando a consequências financeiras indesejadas. O manuseio inadequado da aritmética de ponto flutuante pode levar a perdas significativas. Para resolver isso, os desenvolvedores devem implementar técnicas de controle de precisão para garantir cálculos precisos.

Manipulação de Oráculo

Ataques de Manipulação de Oráculo são alguns dos mais notórios no Web3, que levam a preços de tokens não intencionais. Isso pode ocorrer se um protocolo tiver um oráculo interno, usar um serviço que não valida preços adequadamente ou tiver validadores ou participantes de rede não confiáveis. Isso pode levar a impactos significativos ao calcular tamanhos de posição e limites de liquidação no ecossistema DeFi. Essas manipulações também podem ser executadas usando empréstimos relâmpago, que podem ajudar a inflar artificialmente o valor de um ativo, ajudando o invasor a manipular protocolos DeFi.

Falta de Controle de Acesso Adequado

O Controle de Acesso, ou definição de permissões com base em funções específicas, é importante em qualquer aplicação

O controle de acesso inadequado pode permitir que atores mal-intencionados obtenham acesso não intencional para executar código não autorizado. Isso pode ser feito no nível do contrato inteligente, onde os usuários têm endereços com funções específicas para executar funções particulares do contrato - ou seja, atribuindo funções como modificadores a uma função. É importante não dar acesso inadequado a qualquer função específica, e múltiplas funções devem ser usadas para reduzir a área de superfície de ataque de um contrato. Dessa forma, se uma EOA (Conta Externamente Possuída) com acesso especial for comprometida, os exploits podem ser minimizados.

Ataques de Reentrância

Os ataques de reentrância ocorrem quando a função de um contrato permite chamadas externas durante a execução e antes de finalizar as atualizações de estado. Isso permite que um atacante use o mesmo estado do contrato e repita certas ações maliciosas, como retiradas, que podem esgotar os fundos de um contrato.

Ataques de Repetição

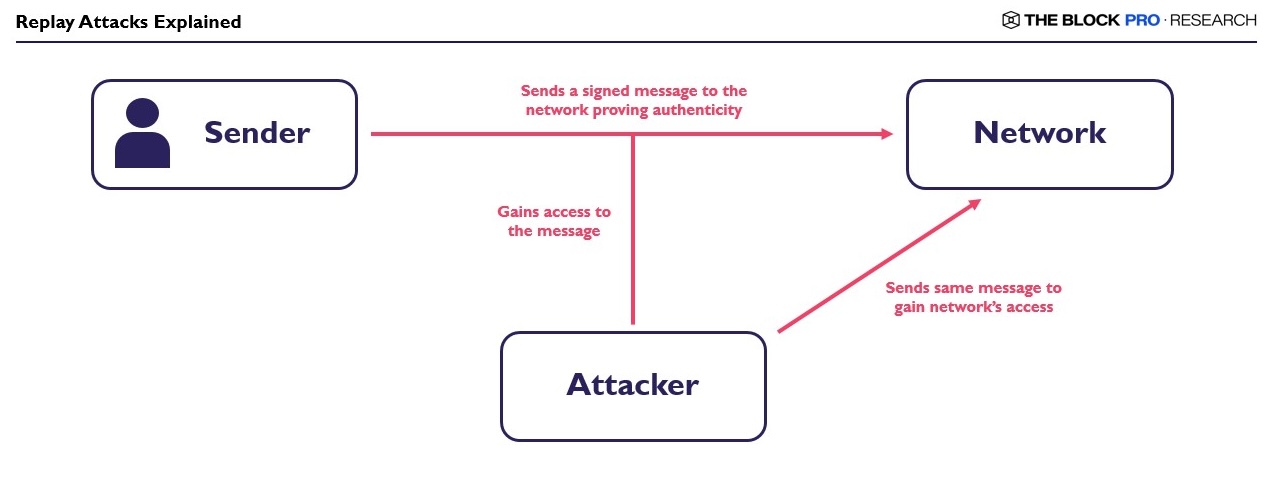

Os ataques de repetição ocorrem quando um atacante repete uma transação ou ação válida feita pelo remetente original. Os atacantes interceptam ou capturam a mensagem enviada pelo remetente original e a retransmitem para a rede para obter autenticação ou iniciar ações maliciosas na rede.

Ataques de Frontrunning e Sandwich

O frontrunning acontece quando um atacante percebe uma transação que pode afetar o preço de um ativo específico e, subsequentemente, envia sua transação com um preço de gás mais alto, de modo que a nova transação seja executada primeiro e o frontrunner possa lucrar com o preço atualizado da transação do remetente original.

Os ataques de sandwich funcionam de maneira semelhante, no entanto, são definidos por um frontrunner que coloca uma ordem de venda imediatamente após a transação que estava sendo frontrun.

Ataques de Governança

Os ataques de governança ocorrem quando um hacker consegue obter direitos de voto suficientes para executar transações maliciosas através de uma DAO. Os atacantes podem fazer isso adquirindo tokens por meio de empréstimos relâmpago, ganhando temporariamente poder suficiente na DAO para aprovar e executar uma decisão de governança. Para evitar isso, os projetos geralmente empregam estruturas de governança rigorosas que não podem ser adulteradas.

Estudos de Caso: Exploits de 2024

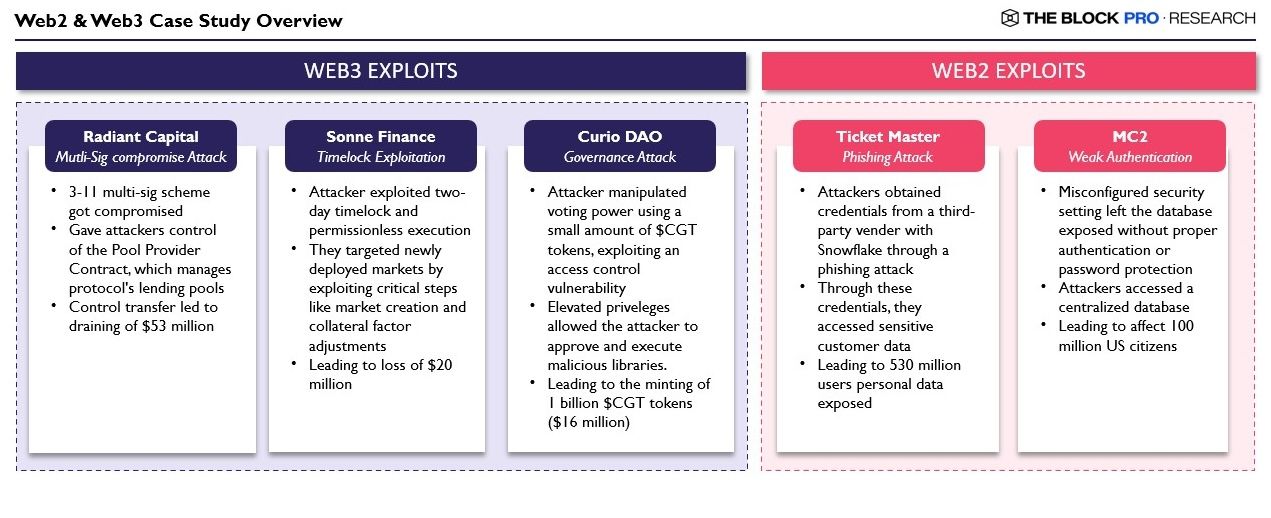

Após revisar exploits de segurança comuns prevalentes no Web2 e Web3, abaixo estão alguns exemplos de exploits recentes que visaram ambos os ecossistemas.

Exploits Web3

Radiant Capital

Ataque de Comprometimento Multi-Sig

Radiant Capital é um mercado de dinheiro omnichain que sofreu dois ataques simultâneos, um dos quais foi através de um empréstimo relâmpago. Os atacantes enganaram os signatários para assinar uma transação maliciosa, onde o protocolo havia implementado um esquema multi-sig de 3 de 11, exigindo 3 assinaturas chave para aprovar transações importantes. O atacante usou malware para mostrar os dados da transação legítima na interface do Gnosis Safe Wallet, o que os ajudou a coletar as assinaturas legítimas. Usando essas assinaturas, o atacante transferiu o controle do Contrato do Provedor de Pool para si mesmo. O contrato do Provedor de Pool gerencia vários pools de empréstimos do protocolo, o que permitiu aos atacantes drenar $53 milhões de múltiplos pools em múltiplas cadeias.

Sonne Finance

Exploitação de Timelock

Sonne Finance, um protocolo de empréstimo de criptomoedas, foi drenado por $20 milhões devido a uma vulnerabilidade conhecida associada aos contratos v2 do Compound Finance, na qual os atacantes são capazes de explorar mercados recém-implantados. Enquanto Sonne Finance fez sua parte introduzindo timelocks e execução em múltiplas etapas para prevenir isso, os hackers conseguiram penetrar no protocolo e executar seu ataque antes que as salvaguardas necessárias fossem implementadas. Eles fizeram o mesmo para o mercado VELO, dividindo operações críticas como criação de mercado e ajustes de fator de garantia em transações separadas. O bloqueio de dois dias permitiu que qualquer pessoa executasse essas transações após o bloqueio expirar. A natureza sem permissão das transações agendadas permitiu que o atacante controlasse a execução e manipulasse o mercado vulnerável.

Curio DAO

Ataque de Governança

Curio é um protocolo DeFi que lida com ativos do mundo real tokenizados. Foi atingido por um $16 milhões hack devido a um erro em seu mecanismo de controle de acesso, permitindo que um atacante cunhasse 1 bilhão de tokens $CGT. O atacante usou uma quantidade mínima de tokens $CGT para manipular seu poder de voto e elevar privilégios dentro do contrato inteligente. Usando os privilégios elevados, o atacante aprovou um contrato malicioso como uma biblioteca exec através da função plot. Através de um delegatecall para esta biblioteca, o atacante conseguiu executar ações arbitrárias dentro do contrato Curio DAO, resultando na cunhagem de tokens não intencionais.

Exploits Web2

Ticketmaster

Ataque de Phishing

O exploit da popular empresa de vendas e distribuição de ingressos para shows, esportes e outros eventos afetou 560 milhões de usuários em todo o mundo. As informações vazadas incluem nomes de usuários, endereços, números de telefone e detalhes de pagamento. O ataque se originou através da Snowflake, um banco de dados em nuvem de terceiros, cuja violação afetou de forma semelhante dezenas de outras empresas. Os atacantes obtiveram acesso às credenciais de um fornecedor terceirizado que trabalhava para clientes da Snowflake por meio de um ataque de phishing. Usando essas credenciais, os hackers conseguiram contornar a segurança, obtendo acesso aos dados dos clientes. Após obter esses dados, os hackers venderam essas informações na dark web.

MC2

Autenticação Fraca

MC2 fornece serviços de verificação de antecedentes e obtém dados de milhares de fontes de dados de primeira mão que são então vinculadas a um banco de dados singular. Cerca de 2,7 bilhões de registros foram expostos, incluindo nomes, datas de nascimento, endereços, números de segurança social e números de telefone, afetando cerca de 100 milhões de cidadãos dos EUA. A violação ocorreu quando uma configuração de segurança incorreta deixou o banco de dados exposto sem proteção por senha.

Arquitetura da Midnight Network e Mitigação de Exploits

Os hacks ocorridos este ano giraram principalmente em torno de má gestão de dados, armazenamento centralizado, validação inadequada, lógica de código deficiente e engenharia social. Embora a engenharia social seja a razão mais comum para os hacks, os outros vetores de ataque ainda podem ser amplamente mitigados com a utilização de arquiteturas de segurança aprimoradas. Quando se trata de proteção de dados, blockchains baseados em ZK como a rede Midnight garantem que os dados do usuário permaneçam seguros e privados.

Nesta seção, vamos lançar alguma luz sobre a arquitetura Midnight, suas características únicas e como elas podem ajudar a mitigar tais ataques.

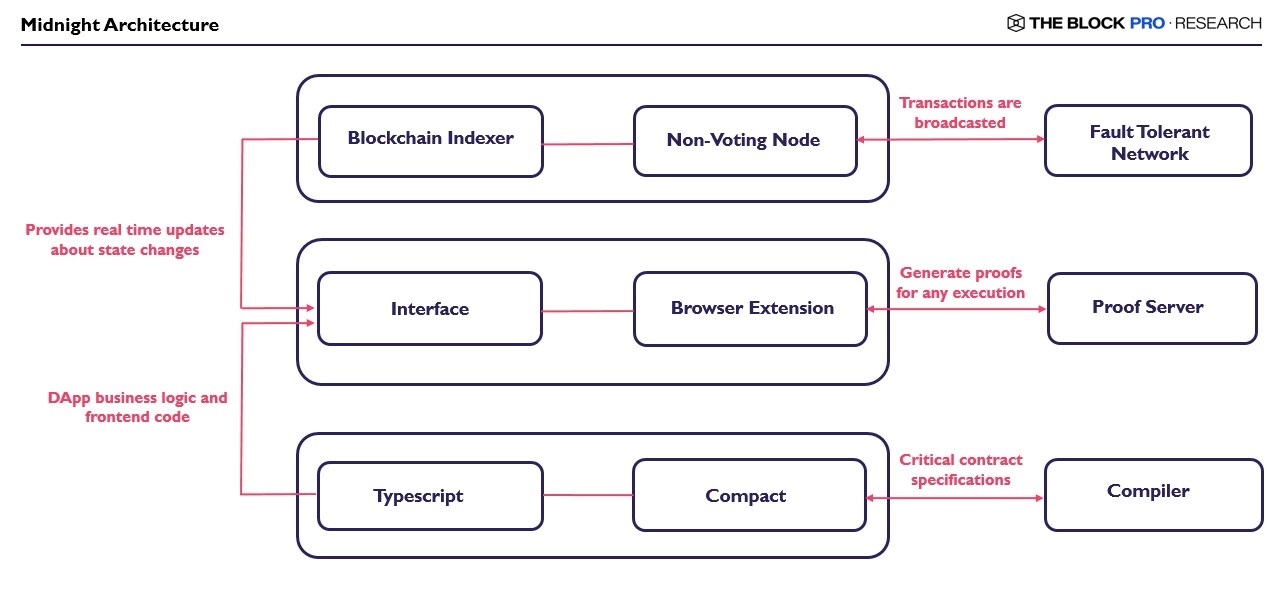

A arquitetura acima mostra diferentes componentes envolvidos na arquitetura Midnight. No nível base, a lógica de negócios é escrita em Typescript, enquanto as especificações do contrato são escritas em uma Linguagem de Domínio Específico (DSL) baseada em Typescript chamada Compact . A interface do navegador e a extensão lidam com a interação do usuário e se comunicam com t

o de prova, que gera provas para as atualizações de estado. O indexador de blockchain e o nó sem direito a voto fornecem atualizações em tempo real da rede, e a rede tolerante a falhas garante a transmissão segura de transações e validação de estado. Esta arquitetura modular suporta privacidade, escalabilidade e segurança.

Proteção de Dados e Divulgação Seletiva

Midnight permite transações que não compartilham dados ou metadados do usuário com partes não intencionais. Isso é feito através de um recurso protegido chamado DUST, que é usado como gás na rede para facilitar transações e garantir que os metadados das transações sejam protegidos para evitar correlação. Além disso, os dados pessoais são criptografados e verificados através de provas ZK sem armazená-los em nenhum lugar. As provas são geradas usando zk-SNARKs, um sistema de prova líder na indústria.

Outra característica interessante em desenvolvimento é a divulgação seletiva, que permitirá a criação de chaves de acesso controladas pelo usuário que podem permitir que atores muito específicos visualizem certos dados criptografados, usados para conformidade regulatória e cumprimento de políticas empresariais.

Mitigando Ataques - Proteção de Dados

O mecanismo de proteção de dados do Midnight garante que os dados do usuário, metadados e detalhes das transações sejam protegidos contra exposição. Ao aproveitar o recurso DUST e confiar em provas ZK em vez da transmissão de dados reais, as transações do Midnight protegem as informações sensíveis dos usuários e impedem que atacantes explorem seus dados.

Esta arquitetura é particularmente eficaz para cenários envolvendo informações pessoalmente identificáveis (PII), como visto em hacks como Ticketmaster e MC2, onde os dados pessoais dos usuários foram vazados.

Além disso, a divulgação seletiva permitirá acesso controlado a dados criptografados, permitindo que apenas entidades autorizadas visualizem informações específicas. Este recurso pode ser transformador em setores altamente regulamentados como o financeiro, onde os requisitos de conformidade resultam em empresas coletando e armazenando grandes quantidades de informações pessoalmente identificáveis de seus usuários. Ao eliminar a necessidade de manter e proteger bancos de dados centralizados, e ao utilizar provas ZK para atender aos requisitos regulatórios e garantir a integridade dos dados, o Midnight mitiga riscos de phishing, bancos de dados corrompidos e ataques de engenharia social – já que qualquer acesso não autorizado não renderia informações úteis para potenciais atacantes.

Interação Concorrente com Contratos Inteligentes

O Midnight permite interação concorrente com contratos inteligentes. Isso é feito dividindo os estados dos contratos em duas partes: um estado público, na cadeia, e um estado local (ou individual), que não está publicamente disponível na blockchain.

As partes do contrato usam zk-SNARKs para criar uma prova de suas mudanças de estado. Essas provas são submetidas à blockchain como transações. Isso efetivamente permite concorrência, já que diferentes partes podem interagir com o estado de forma privada.

Mitigando Ataques - Provas ZK

Usando provas de conhecimento zero, as mudanças de estado fora da cadeia são validadas e submetidas como transações na cadeia, impedindo que atores maliciosos explorem estados intermediários. Este recurso é particularmente eficaz em cenários como Radiant Capital e Sonne Finance, onde atacantes manipularam estados públicos e sequências de execução. O suporte do Midnight para reordenação de transações mitiga ainda mais os riscos ao resolver conflitos e reduzir o vazamento de dados sensíveis durante transições de estado. Ao proteger o estado privado e garantir o fluxo de execução, o Midnight assegura resiliência contra explorações como ataques de empréstimo relâmpago, manipulação de oráculos e elevação de privilégios não autorizada.

O suporte para interações de estado mais privadas também permite ambientes sem cookies, pois os usuários podem ser autorizados usando provas ZK. Além disso, como o Midnight gerencia o estado localmente e os metadados das transações são protegidos pelo recurso protegido DUST, a rede

k pode habilitar propriedades de segurança forte e proteção de dados para emergir.

Rede Midnight - Olhando para o Futuro

Midnight traz melhorias muito necessárias para o espaço mais amplo do Web3, permitindo recursos de proteção de dados e preservação da privacidade. A seguir, alguns exemplos de como as soluções do Midnight podem se manifestar na prática.

Tokenização de Ativos do Mundo Real

O manuseio seguro e privado de dados é essencial para a tokenização de ativos do mundo real. Os detalhes de propriedade sobre esses ativos precisam ser validados e armazenados com segurança. Isso pode ser feito de forma eficaz e eficiente com a ajuda de provas ZK e gerenciamento de estado privado.

Interoperabilidade

Midnight usa uma estrutura Halo2 aprimorada que permitirá provas recursivas, e o esquema de assinatura BLS, compatível com redes como Cardano e Ethereum.

Privacidade Aprimorada para Adoção Empresarial

As empresas hesitam em adotar a tecnologia blockchain devido a preocupações com a exposição de operações sensíveis, dados proprietários ou de clientes. Midnight permite contratos inteligentes que preservam a privacidade e que informações sensíveis sejam mantidas totalmente fora da cadeia, permitindo fluxos de trabalho e transações complexas.

DID (Identidade Descentralizada)

Identidade Descentralizada é um dos casos de uso mais poderosos do Midnight e das provas ZK. Os usuários podem provar sua identidade sem revelar informações privadas. Isso essencialmente impede os usuários de muitas formas de vigilância e exploração subsequente. Ao combinar conhecimento zero e divulgação seletiva de dados, Midnight permitiria que os usuários provassem sua identidade sem compartilhar mais informações do que o absolutamente necessário.

Sistemas de Governança Melhorados

Votação transparente na cadeia pode comprometer a privacidade. A arquitetura do Midnight garante confidencialidade e responsabilidade por meio de provas criptográficas, e pode permitir que os eleitores votem sem revelar suas preferências ou participações, reduzindo os riscos de manipulação de governança. Por exemplo, DAOs podem se beneficiar muito disso, pois promove uma tomada de decisão justa enquanto mantém a privacidade.

Conformidade Regulatória

Sistemas blockchain frequentemente enfrentam escrutínio de reguladores devido à sua natureza pseudônima, que às vezes pode ser usada no curso de atividades ilícitas. Midnight pode permitir que as empresas provem adesão às regulamentações AML (Anti-Lavagem de Dinheiro) ou KYC (Conheça Seu Cliente) sem expor dados sensíveis.

Blockchain de Proteção de Dados

A coexistência e a interação entre estados na cadeia e fora da cadeia permitem um sistema onde dados sensíveis podem ser protegidos e mantidos pelos usuários, e nunca revelados na blockchain pública.

Facilidade de Uso

Midnight facilita o trabalho para desenvolvedores, pois eles podem implantar aplicativos usando Compact, uma linguagem de domínio específico baseada em Typescript com uma curva de aprendizado familiar e suave.

Conclusão: Abordando Desafios de Privacidade e Segurança

Os eventos de 2024 destacam a necessidade de soluções de privacidade e segurança mais robustas em ambos os ecossistemas Web2 e Web3. Desde grandes violações de dados até explorações direcionadas em protocolos blockchain, a tendência geral mostra claramente a necessidade de salvaguardas técnicas aprimoradas.

Midnight apresenta uma estrutura capaz de enfrentar esses desafios por meio de recursos como provas de conhecimento zero, proteção de metadados e divulgação seletiva. Sua arquitetura modular permite que contratos inteligentes interajam com estados privados e públicos, garantindo flexibilidade para desenvolvedores enquanto oferece ferramentas que permitem aos construtores cumprir regulamentos.

À medida que a infraestrutura digital continua a evoluir, protocolos como Midnight oferecem um novo paradigma com soluções concretas para

vulnerabilidades recorrentes, reduzindo a exposição a vetores de ataque comuns enquanto possibilita aplicações que preservam mais a privacidade.

A adoção de tais abordagens marca um passo em direção ao enfrentamento de fraquezas sistêmicas nos sistemas existentes e ao estabelecimento de uma base mais resiliente para interações digitais seguras.

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez você também goste

Novos pares de trading Spot com margem: NIL/USDT

A Bitget listará NIL/USDT no trading spot com robôs

Lançamento de NILUSDT em futuros e nos robôs de trading

Novos pares de trading Spot com margem: FORM/USDT